Nội dung bài viết:

- Network Access Control (NAC) là gì ?

- Ứng dụng cụ thể của giải pháp NAC

- Giới thiệu giải pháp NAC – FortiNAC

- FortiNAC hoạt động như thế nào ?

- Các chức năng chính

- Điểm nổi bật

1. Network Access Control (NAC) là gì ?

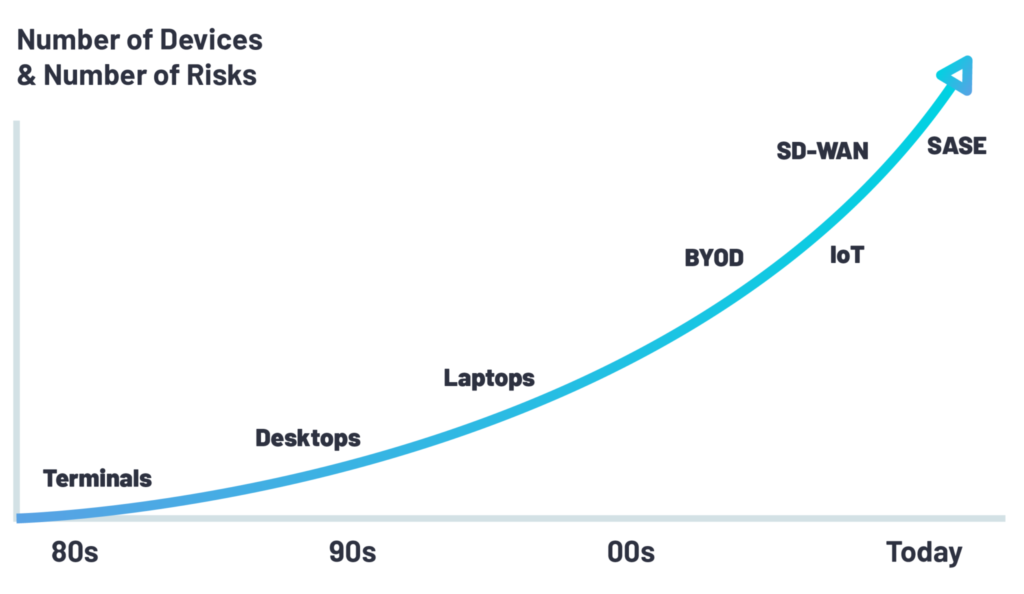

Với việc các doanh nghiệp hiện phải tính đến sự phát triển theo cấp số nhân của các thiết bị di động, thiết bị IoT truy cập vào mạng của họ và các rủi ro bảo mật mà chúng mang lại, điều quan trọng là phải có các công cụ cung cấp khả năng hiển thị, kiểm soát truy cập và tuân thủ cần thiết để tăng cường cơ sở hạ tầng an ninh mạng của bạn.

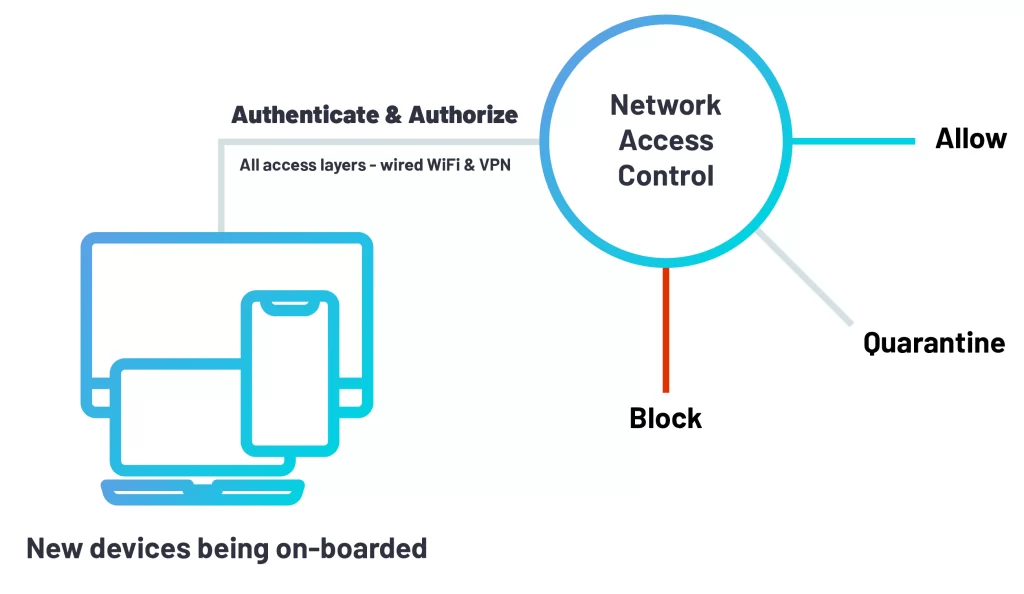

Giải pháp Network Access Control (NAC) là giải pháp dùng để quản lý và kiểm soát truy cập mạng (không dây và có dây) của các thiết bị trên thông qua thu thập nhiều nguồn thông tin từ các thiết bị trong mạng nhằm xác định, nhận biết, phân loại các thiết bị có đảm bảo an toàn để truy cập vào hệ thống của tổ chức hay không.

Hệ thống Network Access Control (NAC) có thể từ chối quyền truy cập mạng đối với các thiết bị không tuân thủ, đặt chúng vào khu vực cách ly hoặc chỉ cấp cho chúng quyền truy cập hạn chế vào tài nguyên máy tính, do đó giữ cho các thiết bị không an toàn lây nhiễm vào mạng.

Tại sao Kiểm soát truy cập mạng lại quan trọng?

Kiểm soát truy cập mạng mang lại nhiều lợi ích cho các tổ chức triển khai nó. Nói chung, giá trị được mở khóa bởi NAC có thể được chia thành ba lĩnh vực trọng tâm riêng biệt:

- Nhu cầu hoạt động

- Thực tiễn tốt nhất về bảo mật

- Tuân thủ quy định

Nhu cầu hoạt động

Một trong những khía cạnh thú vị nhất của NAC là thực tế là không giống như nhiều lĩnh vực an ninh mạng khác, nó mang lại nhiều thứ hơn là giá trị bảo mật đơn thuần. Đặc biệt, NAC mang đến 3 giá trị hoạt động cốt lõi:

- Tích hợp thiết bị – Kết nối và xóa đúng cách các thiết bị mới không được quản lý vào/ra khỏi mạng;

- Quyền truy cập của khách / nhà thầu – Cấp quyền truy cập hạn chế một cách an toàn cho các bên thứ ba kết nối với mạng, trong thời gian ngắn hoặc dài;

- Lập hồ sơ nội dung – Xác định thiết bị nào tồn tại trong tổ chức của bạn và nơi chúng kết nối.

Thực tiễn tốt nhất về bảo mật

Tầm quan trọng của an ninh mạng không cần phải nói. Tuy nhiên, kiểm soát truy cập mạng sẽ kiểm tra các hộp để biết nhiều phương pháp hay nhất về bảo mật CNTT, bao gồm:

- Bảo mật WiFi – Mới đầu, 20% SMB gặp sự cố vi phạm dữ liệu bởi một nhân viên cũ vẫn có quyền truy cập WiFi…hãy đảm bảo bạn có thể kiểm soát tất cả các kết nối WiFi

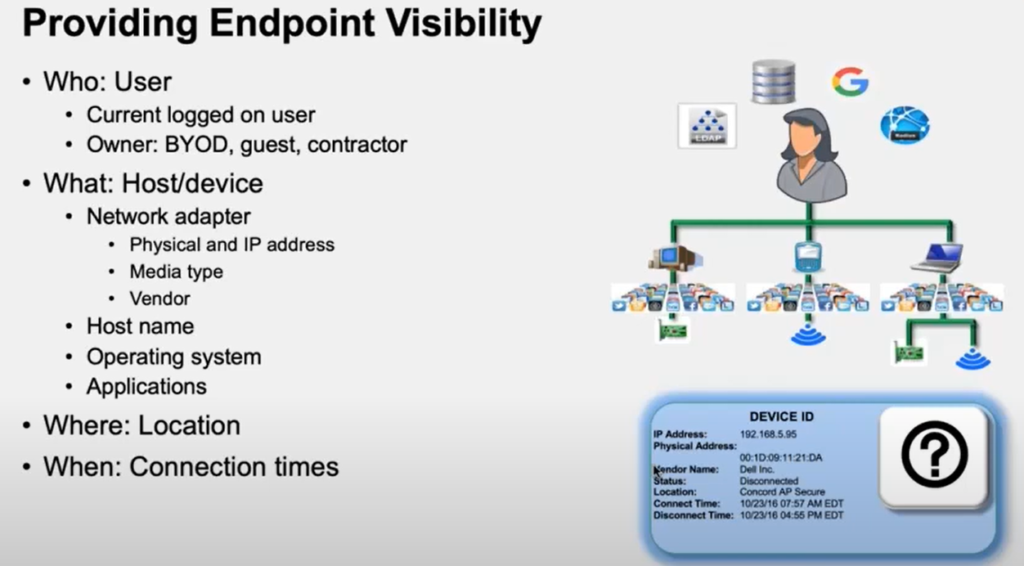

- Khả năng hiển thị – Xem tất cả các thiết bị trên mạng của bạn – bất kể loại thiết bị, vị trí hoặc lớp truy cập được sử dụng để kết nối

- Ngăn chặn – Khả năng cách ly, chặn hoặc cung cấp quyền truy cập hạn chế (khách) vào các điểm cuối không đáp ứng chính sách rủi ro nội bộ của bạn

- Hồ sơ tài sản.

Tuân thủ quy định

Các ngành được quản lý chặt chẽ như ngân hàng, dịch vụ tài chính và chăm sóc sức khỏe yêu cầu các chính sách tuân thủ nghiêm ngặt khi nói đến mạng của họ. NAC giúp cung cấp điều này và hơn thế nữa thông qua:

- Đánh giá tình trạng – Liên tục đánh giá tình trạng rủi ro của việc kết nối các thiết bị trên mạng, bất kể vị trí hay lớp truy cập

- Cổng / Bảo mật có dây – Đảm bảo không có thiết bị không đáng tin cậy nào có thể kết nối vật lý với mạng thông qua các cổng có dây trong văn phòng

- Phân đoạn – Chỉ đạo đúng cách nhân viên vào VLAN của bộ phận tương ứng của họ hoặc đẩy khách truy cập vào mạng khách

- Bảo mật WiFi.

2. Ứng dụng cụ thể của giải pháp NAC

Trong mỗi một trong ba lĩnh vực giá trị chính của NAC là nhiều trường hợp sử dụng khác nhau cho NAC. Bao gồm các…

Thiết bị On-Boarding

NAC thường được sử dụng để tích hợp thiết bị, đây là quá trình cung cấp cho các thiết bị mới quyền truy cập vào mạng công ty lần đầu tiên. Nghe có vẻ đơn giản, nhưng đó là bất cứ điều gì nhưng. Các đơn vị kinh doanh và thậm chí cả các phòng ban (chẳng hạn như Tài chính & Kế toán) thường có VLAN riêng vì họ đang xử lý dữ liệu bí mật, rất nhạy cảm. Nhiệm vụ thiết lập các VLAN như vậy và tích hợp các thiết bị mới chỉ là một trong hàng chục nhiệm vụ được giám sát bởi các nhóm CNTT thường xuyên bị quá tải. Vì vậy, nếu không được thực hiện đúng lúc đầu, nó có thể dẫn đến các lỗ hổng mạng tiềm ẩn, chẳng hạn như một người có quyền truy cập vào một phần của mạng mà lẽ ra anh ta/cô ta không có đặc quyền. Ở quy mô nhỏ, quản lý quyền truy cập theo cách thủ công nếu thường xuyên là đủ. Tuy nhiên, đối với các tổ chức lớn hơn, điều này không bền vững. Do đó, nhiều tổ chức lớn không có quy trình giới thiệu an toàn thường sẽ ảnh hưởng đến vấn đề vệ sinh an ninh mạng.

Quyền truy cập của khách

Tại một số thời điểm trong ngày làm việc, hầu hết các công ty sẽ có những người không phải là nhân viên đến văn phòng của họ để họp và giao dịch kinh doanh. Những khách này thường lưu trú trong thời gian ngắn nhưng có thể cần truy cập Wi-Fi trong thời gian lưu trú. Thông thường, mỗi tổ chức xác định mức độ xác thực và giám sát mà họ muốn cho khách truy cập của mình. Các chính sách phổ biến bao gồm:

- Chỉ miễn trừ trách nhiệm – Thông báo các quy tắc mà họ có thể cần phải tuân theo khi sử dụng mạng công ty;

- Tên người dùng và mật khẩu được tạo trước – Xác thực đơn giản để kiểm soát tốt hơn ai đang kết nối mạng;

- Tài trợ – Xác thực dựa trên một cá nhân làm việc cho tổ chức. Thông thường, nhà tài trợ sẽ nhận được email chấp thuận khách được kết nối. Nhiều tổ chức cung cấp một mạng lưới khách, nơi khách truy cập hàng ngày được hướng dẫn. Cách tiếp cận này loại bỏ hiệu quả mối đe dọa phổ biến nhất – ai đó chỉ muốn được kết nối với internet. Cách phổ biến nhất để triển khai truy cập mạng cho khách là thông qua việc sử dụng cổng cố định.

Quyền truy cập của nhà thầu

Ngoài ra, nhiều doanh nghiệp thuê nhà thầu hoặc tư vấn để giải quyết các dự án cụ thể. Những cá nhân và nhóm này sẽ cần quyền truy cập mạng trong thời gian dài và sẽ cần được cấp quyền truy cập vào tài nguyên của công ty cũng như dữ liệu nhạy cảm, độc quyền. NAC được sử dụng để ra lệnh và thực thi mức truy cập mà những loại cá nhân này nhận được dựa trên các chính sách nội bộ.

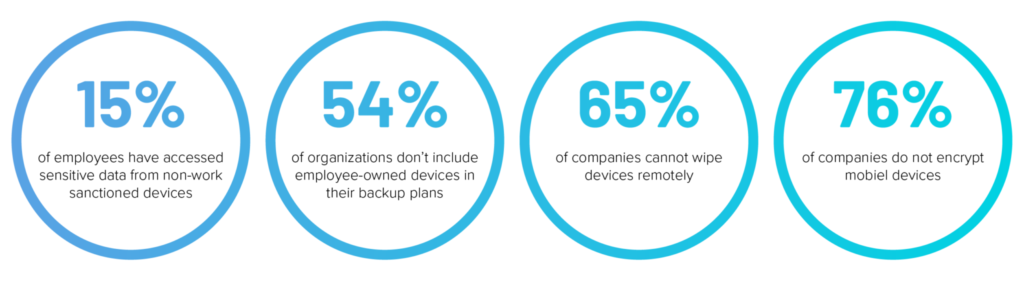

THEO DÕI

Trong những năm gần đây, công việc từ xa đã tăng vọt do nhu cầu lớn hơn về tính di động và tính linh hoạt. Điều này đã dẫn đến việc áp dụng các chính sách mang theo thiết bị của riêng bạn (BYOD) trong nhiều tổ chức. Bây giờ, trong khi cách tiếp cận này có ý nghĩa về mặt vận hành (và thậm chí cả về tài chính), thì nó cũng đi kèm với một cảnh báo. Bằng cách cho phép nhân viên, nhà thầu cũng như khách sử dụng thiết bị của riêng họ để kết nối với mạng, bạn sẽ ngay lập tức phải đối mặt với các vấn đề như rò rỉ dữ liệu, lây nhiễm phần mềm độc hại, trộn lẫn dữ liệu công ty và cá nhân, v.v.

Với BYOD, một giải pháp kiểm soát truy cập mạng có thể bảo mật hiệu quả một mạng bị phân mảnh như vậy thông qua nhiều phương pháp xác thực và bằng cách đảm bảo trạng thái rủi ro của thiết bị hợp lệ và liên tục khắc phục mọi sự cố bảo mật trong thời gian thực. Đầu tiên, quản trị viên an ninh mạng có thể sử dụng SSID chuyên dụng để xác thực thiết bị của nhân viên – bất kể thiết bị được quản lý hay cá nhân. Sau đó, họ có thể tạo một SSID riêng cho khách và nhà thầu để xác thực những cá nhân đó với WiFi của khách. Tùy chọn khác có sẵn để xác thực là thông qua việc sử dụng thông tin đăng nhập thư mục. Việc tích hợp các công cụ như Okta hoặc Active Directory với NAC của bạn có thể cho phép bạn xác thực việc quản lý các thiết bị của công ty thông qua chứng chỉ và thông tin đăng nhập cá nhân cho BYOD.

Cổng Captive

Captive portal là một trang web để xác thực người dùng và xác minh loại thiết bị cũng như trạng thái tư thế của họ. Mặc dù phương pháp này là đủ cho khách truy cập, nhưng nó là giải pháp không đủ cho nhân viên hoặc khách truy cập thường xuyên trên mạng của bạn.

Các trường hợp sử dụng phổ biến nhất cho cổng cố định là: 1) Quyền truy cập của khách; 2) Cổng thông tin tự phục vụ cho triển khai BYOD / IoT. Điều quan trọng cần lưu ý rằng đây là một phương pháp tương tác để truy cập mạng, vì vậy khi các thiết bị không tương tác, chẳng hạn như IoT được “đẩy” vào một cổng cố định, chúng không thể phản ứng và do đó không thể truy cập vào mạng. Để sử dụng tích hợp IoT với cổng cố định, người dùng cuối phải đăng ký IoT trong cổng tự phục vụ hoặc tải xuống một số dạng thông tin đăng nhập để chèn vào thiết bị IoT (chẳng hạn như chứng chỉ kỹ thuật số).

Truy cập từ xa

Đối với các nhân viên hoặc nhà thầu hoàn toàn ở xa, các công ty có truyền thống dựa vào VPN để thiết lập các kết nối được mã hóa an toàn để truy cập từ xa vào mạng công ty. Tuy nhiên, VPN không ngăn điểm cuối truy cập mạng – đó chỉ là cách cung cấp kết nối mạng từ xa. Bản thân VPN thiếu khả năng xác thực người dùng – nó không thể ngăn các thiết bị “không lành mạnh” kết nối với mạng. Trong trường hợp truy cập từ xa, NAC có thể được xếp lớp trên cùng của VPN, VDI hoặc các phương thức truy cập từ xa khác, chẳng hạn như Cổng Meraki Z3 Teleworker, để cung cấp khả năng kiểm soát truy cập và xác thực hiệu quả, cũng như lập hồ sơ rủi ro điểm cuối – giống như bất kỳ lớp truy cập nào khác (tức là cổng wifi hoặc có dây).

Đánh giá tư thế rủi ro thiết bị

Mạng công ty của bạn chỉ mạnh bằng liên kết bảo mật yếu nhất của nó. Điều này có nghĩa là đánh giá tư thế rủi ro liên tục là tối quan trọng. Bằng cách liên tục giám sát mạng, các nhóm bảo mật và mạng của bạn có thể vượt qua các cuộc tấn công mạng nhờ khả năng xác định các rủi ro mới trong thời gian thực, phản ứng với những rủi ro này và hành động. Trong một thế giới có ranh giới ngày càng mở rộng và sự gia tăng theo cấp số nhân của các loại điểm cuối, việc đánh giá trạng thái rủi ro liên tục phải hoạt động bất kể vị trí, loại thiết bị hay loại dữ liệu đang được truyền.

Khắc phục điểm cuối

Có sẵn một kế hoạch khắc phục nhanh chóng sẽ không chỉ giúp ngăn ngừa thiệt hại thêm hoặc sự lây lan của các cuộc tấn công mà còn cho phép hoạt động kinh doanh được liên tục. Khắc phục điểm cuối hiệu quả bao gồm:

- Cập nhật bản vá tự động trên toàn mạng – Thực thi các bản cập nhật bản vá, chống vi-rút, hệ điều hành và ứng dụng cần thiết trên các điểm cuối được quản lý và không được quản lý.

- Ứng phó sự cố ngay lập tức – Chứa các sự kiện ransomware bằng cách ngắt kết nối từ xa các điểm cuối khỏi mạng mà không cần can thiệp thủ công.

- Nhóm ứng phó sự cố có vũ trang – Trang bị cho các chuyên gia CNTT và quản trị viên mạng khả năng thực hiện hành động từ xa trên thiết bị của nhân viên. Sự phổ biến của các thiết bị IoT trong thập kỷ qua đã khiến ngày càng có nhiều lo ngại về an ninh mạng. Với tất cả các thiết bị này – máy in, camera quan sát, máy ATM, máy MRI, v.v. – hiện được kết nối với mạng tương ứng của chúng, các bề mặt đe dọa của công ty đang mở rộng theo cấp số nhân.

Để chống lại nhiều rủi ro do các điểm cuối mới này gây ra, các công ty đang chuyển sang sử dụng NAC để có được khả năng hiển thị, kiến thức và kiểm soát các thiết bị IoT – giống như PC truyền thống và điện thoại VoIP đặt tại văn phòng.

Có rất nhiều loại thiết bị IoT và nói chung, thiếu sự quản lý tập trung nghiêm trọng liên quan đến tình trạng bảo mật của chúng. Nhiều thiết bị IoT trong số này vẫn dựa vào công nghệ bảo mật CNTT từ những năm 1980, không có các biện pháp kiểm soát mạnh mẽ bằng mật khẩu và không có các bản vá sẵn có. Vấn đề không phải là liệu các lỗ hổng có tồn tại trên các thiết bị IoT hay không, đây là vấn đề được đưa ra.

Ngày nay, vấn đề là đảm bảo các thiết bị này có thể được kiểm soát đúng cách để chúng không thể xâm phạm mạng. Hiện tại, tuyến phòng thủ duy nhất là tách chúng ra khỏi mạng. Đảm bảo chỉ những người dùng và thiết bị được ủy quyền mới có thể truy cập chúng – đây chính xác là những gì các giải pháp NAC đang thực hiện theo phương pháp tự động.

Kiểm soát quy định

Các ngành như ngân hàng, dịch vụ tài chính và chăm sóc sức khỏe thường phải tuân theo rất nhiều quy định tuân thủ , chẳng hạn như SOX, HIPAA, PCI-DSS, GLBA và giờ là GDPR. Được nhúng trong nhiều quy định này là một số tham số bảo mật mạng cần kiểm soát truy cập để thông tin cá nhân và thông tin bí mật nhạy cảm không bị xâm phạm. Khi một công ty đã xác định các chính sách tuân thủ an ninh mạng nội bộ của mình, công ty cần triển khai giải pháp kiểm soát truy cập mạng để đưa chúng vào hiệu lực nhằm liên tục đánh giá tình trạng tuân thủ của mình.

Sự tuân thủ

NAC được sử dụng để thực thi các chính sách quy định và duy trì sự tuân thủ trong toàn tổ chức. Trong thực tế, điều này thường có nghĩa là:

- Hiểu cách các thiết bị di động, BYOD và IoT sẽ ảnh hưởng và biến đổi không chỉ tổ chức mà cả ngành và triển khai các quy trình và công cụ phù hợp để kiểm soát chúng.

- Theo dõi bất kỳ thiết bị hoặc chương trình liên quan đến mạng nào trong thời gian thực thông qua một nền tảng được bảo mật tập trung cung cấp khả năng hiển thị đầy đủ và có thể thực hiện được.

- Kiểm soát quyền truy cập vào mạng và các ứng dụng đám mây, thậm chí dựa trên vị trí địa lý của người dùng.

- Đảm bảo rằng doanh nghiệp tuân thủ các quy định của chính phủ như SOX, PCI DSS, HIPPA, FINRA, FISMA, GLBA cùng các quy định khác. Việc tuân thủ nghiêm ngặt sẽ mang lại tính hợp pháp với khách hàng và đối tác.

Một số chính sách kiểm soát truy cập mạng phổ biến là:

- Chính sách kiểm soát truy cập

- Chính sách đánh giá rủi ro

- Chính sách khắc phục.

3. Giới thiệu giải pháp NAC – FortiNAC

FortiNAC là một giải pháp NAC của bảo mật nổi tiếng Fortinet, giúp tăng cường khả năng nhìn thấy các thiết bị kết nối trong mạng, xem mọi thứ được kết nối với hệ thống mạng cũng như khả năng kiểm soát, điều khiển thiết bị và người dùng, đưa ra phản hồi tự động về các mối đe dọa trên hệ thống.

Giải pháp FortiNAC sẽ giúp doanh nghiệp sẽ tham gia cuộc cách mạng về IoT, BYOD một cách anh toàn, đây là giải pháp bảo mật hàng đầu để giải quyết thách thức do IoT đưa ra. Công nghệ này đã được triển khai để đưa ra các chính sách về thiết bị BYOD, hỗ trợ nhiều phương pháp để xác định loại thiết bị giúp cho quản trị hệ thống, chính sách kiểm soát phân loại thiết bị và sau cùng là phân quyền truy cập mạng linh hoạt.

FortiNAC có ba tính năng chính như sau:

- Visibility: Khả năng nhìn thấy các thiết bị trong mạng để xem mọi thiết bị và người dùng khi họ tham gia vào hệ thống mạng.

- Control: Kiểm soát mạng để giới hạn, nơi mà các thiết bị có thể truy cập mạng.

- Auto response: Phản hồi tự động để tăng tốc thời gian phản ứng với các sự kiện từ vài ngày xuống còn giây.

Ba tính năng này trong giải pháp FortiNAC cung cấp cho Doanh nghiệp các công cụ cần thiết để bảo vệ hệ thống mạng của mình được bao trùm bởi cuộc cách mạng IoT và BYOD một cách an toàn.

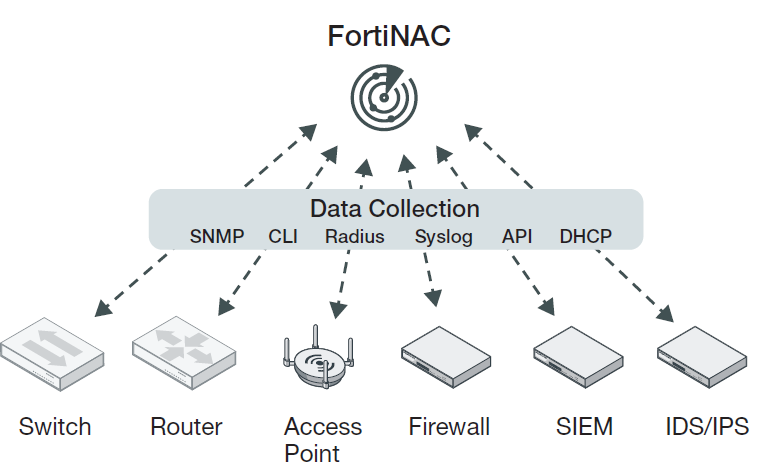

4. FortiNAC hoạt động như thế nào ?

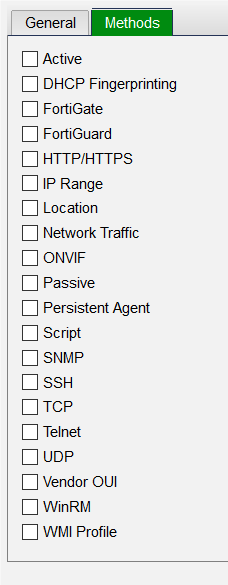

Bước 1: Các thiết bị người dùng (Client) thực hiện kết nối vào hệ thống mạng thông qua mạng nội bộ (cổng Switch) hoặc mạng không dây Wifi (SSID) sẽ được gửi thông tin kết nối đến FortiNAC qua giao thức SNMP. Nếu hệ thống có cấu hình Radius thì FortiNAC có thể đóng vai trò là Proxy Radius Server, Client xác thực Radius server qua FortiNAC, biết được client đang kết nối qua cổng, SSID, hoặc interface nào, hoặc switch mà client kết nối.

Bước 2: Từ thông tin SNMP và Radius mà FortiNAC nhận dạng được thiết bị dựa vào địa chỉ MAC, thiết bị đang kết nối là thiết bị gì, tùy vào việc cấu hình mà FortiNAC có thể nhận dạng thiết bị đang kết nối là thiết bị gì, có agent cài trên máy tính hay không, hoặc thiết bị mạng, IoT, di dộng cá nhân đang kết mối tới mạng công ty.

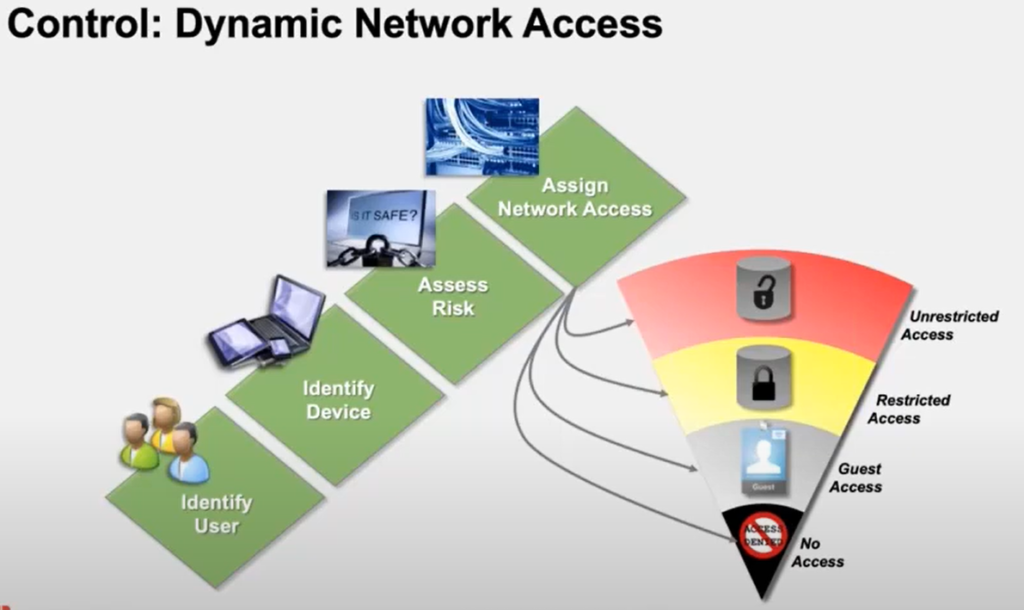

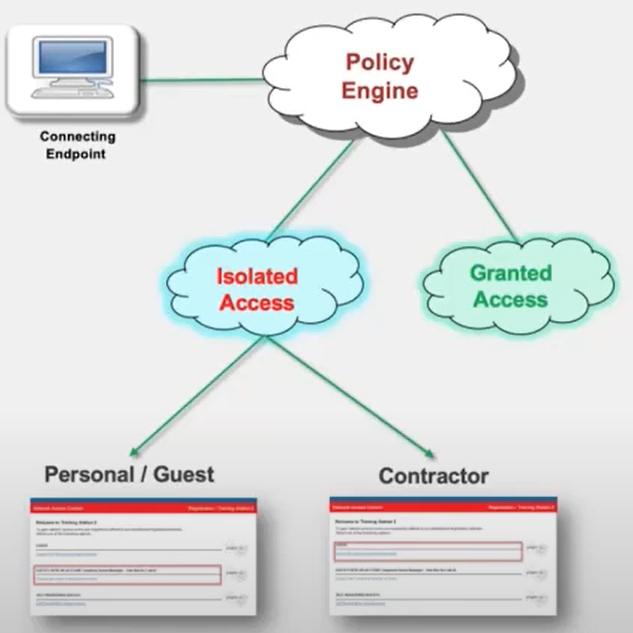

Bước 3: Profile Policy được tạo ra trên FortiNAC để kiểm tra lần lượt các Policy và các thông tin được gửi về các thiết bị được nhận dạng, đăng ký hay chưa. Nếu thiết bị chưa đăng ký hoặc là Unknown host thì đưa vào danh sách cách ly và ngược lại.

Bước 4_Policy engine: Khi thiết bị đã được đăng ký rồi thì hệ thống sẽ tiến hành kiểm tra xem quyền truy cập của người dùng này như thế nào, xác định người dùng này là ai, họ có quyền gì, kết nối vào switch nào, hay SSID nào, khoảng thời gian kết nối.

- Who: Một BYOD, Persintent, Agent, PC/ Laptop/Network Device

- What: Những VLAN, những quyền truy cập vào client đó như thế nào

- Where; Port, SSID, switch client đang kết nối

- When: Khoảng thời gian có hiệu lực của Policy

Bước 5: Sau khi kiểm tra xong policy thì FortiNAC cấp quyền truy cập, thiết bị kết nối tới access switch, hoặc FortiNAC sẽ vào Wireless controller của chính client kết nối để cấu hình lại dựa theo Policy của thiết bị được register (việc cấu hình này thông qua API, SMNP, CLI).

Bước 6: Client có quyền truy cập mạng trong hệ thống mạng của Doanh nghiệp, hoặc sẽ bị cách ly (isolated) hoặc hạn chế quyền truy cập vào một số lượng nhỏ tài nguyên mạng, tách biệt với phần còn lại của mạng Doanh nghiệp.

5. Các chức năng chính

Network Access Control là giải pháp cung cấp 3 chức năng chính như sau:

5.1. Visibility:

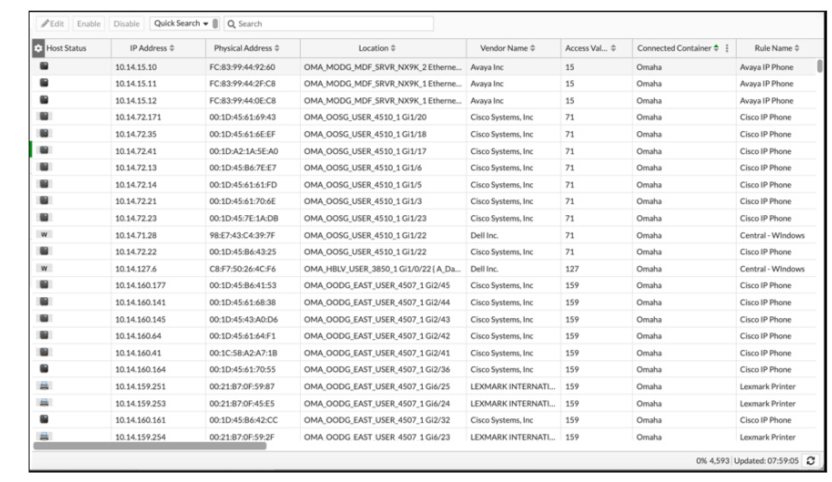

– Giám sát để biết được tất cả các thiết bị tham gia vào trong mạng là thiết bị gì, tình trạng như thế nào, các thiết bị mạng như (firewall, router, switch, camera…), endpoint (pc, laptop, phone), IoT và trạng thái của chúng, cũng như các thiết bị kết nối vào mạng wifi nào, có VLAN bao nhiêu, nếu client kết nối với switch thì biết được switch nào, lớp nào, cổng nào, cổng nào up, cổng nào down…

– Quá trình quét các thiết bị có thể được thực hiện chủ động hoặc thụ động. FortiNAC có thể đánh giá một thiết bị để xem nó có khớp với các cấu hình đã được phê duyệt hay không, các bản cập nhật phần mềm để vá các lỗ hổng là cần thiết.

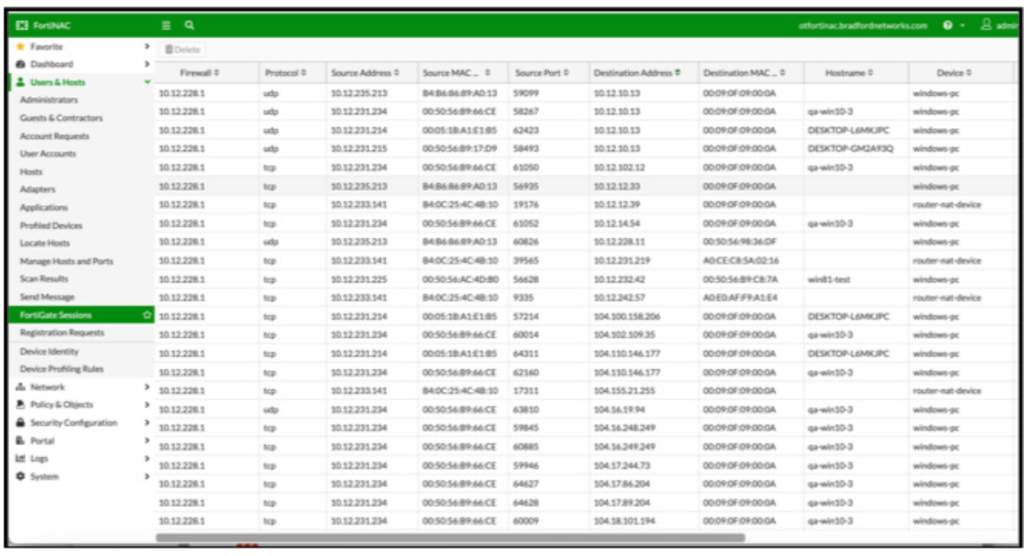

– FortiNAC cũng có thể sử dụng phân tích lưu lượng truy cập thụ động, tận dụng các thiết bị Fortinet FortiGate làm cảm biến, để xác định các dạng lưu lượng truy cập bất thường, một dấu hiệu có thể xảy ra thỏa hiệp mà nhóm SOC có thể theo dõi.

Phương pháp FortiNAC Profiling để phân loại thiết bị

- Discover all endpoints, loT devices, users, and applications

- Multi-vendor wired and wireless Connectivity

- Identity and protile every endpoint

- Self-registration to simplify guest management.

5.2. Control:

- Tạo ra policy để quản lý, cấp quyền truy cập đối với từng thiết bị, endpoint hoặc IoT tới một số mạng nhất định.

- Có thể phân biệt được máy tính đã đăng ký là nhân viên hay khách/ đối tác đến làm việc tại công ty. Từ việc phân loại user như vậy, FortiNAC tạo policy truy cập, cho phép các client truy cập vlan nhất định.

- Sau khi thiết bị được phân loại và người dùng đã thành known, FortiNAC cung cấp công cụ để phân đoạn mạng thành đoạn mạng nhỏ hơn, từng đoạn này có những thiết bị nào đang kết nối, xác định được những thiết bị tham gia vào trong mạng… qua đó tạo policy cấp quyền truy cập vào các tài nguyên cần thiết cho những thiết bị này trong khi chặn truy cập bởi những người dùng không được cấp phép.

- FortiNAC kiểm soát truy cập mạng chủ động dựa trên role để tạo các phân đoạn mạng một cách hợp lý bằng cách nhóm các ứng dụng và dữ liệu giống nhau để giới hạn quyền truy cập vào một nhóm hoặc thiết bị cụ thể. Theo cách này, nếu một thiết bị bị xâm phạm, khả năng di chuyển trong mạng và tấn công các nội dung khác của nó sẽ bị hạn chế. FortiNAC giúp bảo vệ dữ liệu quan trọng và tài sản nhạy cảm trong khi đảm bảo tuân thủ các quy định và nhiệm vụ nội bộ, ngành và chính phủ.

- Đảm bảo tính toàn vẹn của các thiết bị trước khi chúng kết nối với mạng giảm thiểu rủi ro và khả năng lây lan của phần mềm độc hại. FortiNAC xác thực cấu hình của thiết bị khi thiết bị cố gắng tham gia mạng. Nếu cấu hình được phát hiện là không tuân thủ, thiết bị có thể được xử lý thích hợp, chẳng hạn như bởi một VLAN truy cập bị cô lập hoặc hạn chế không có quyền truy cập vào tài nguyên của công ty.

- Các tính năng:

- Automated authentication and authorization

- Dynamic network access control

- Enable network micro-segmentation.

- Có 3 trường hợp để cách ly thiết bị:

- Máy tính Unknown (chưa register).

- Một thiết bị không thỏa security của công ty (phiên bản OS, có cài đặt phần mềm theo yêu cầu hay không…).

- Một thiết bị bị cô lập bởi admin.

5.3. Automatic Response:

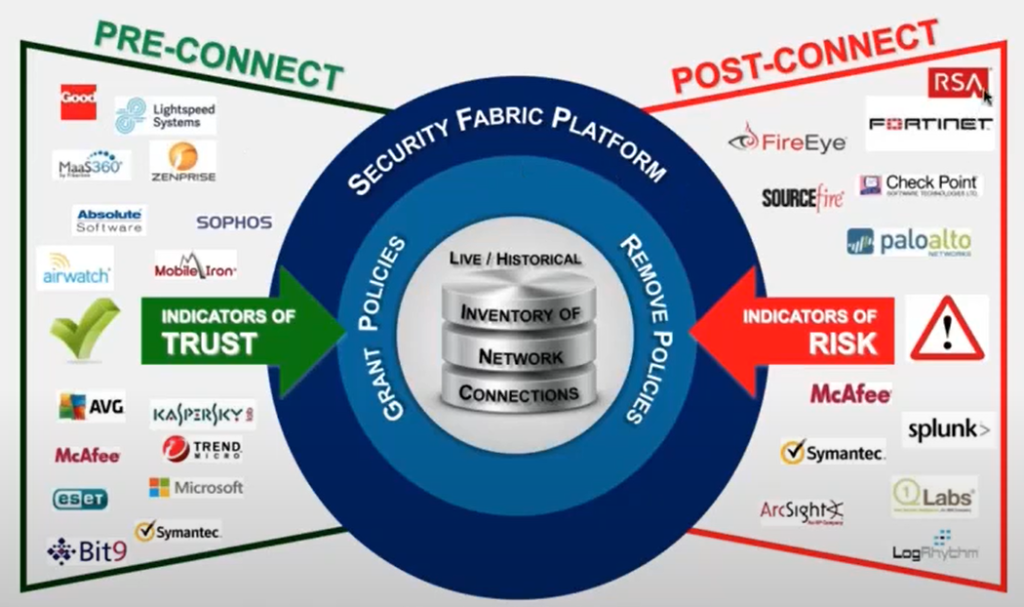

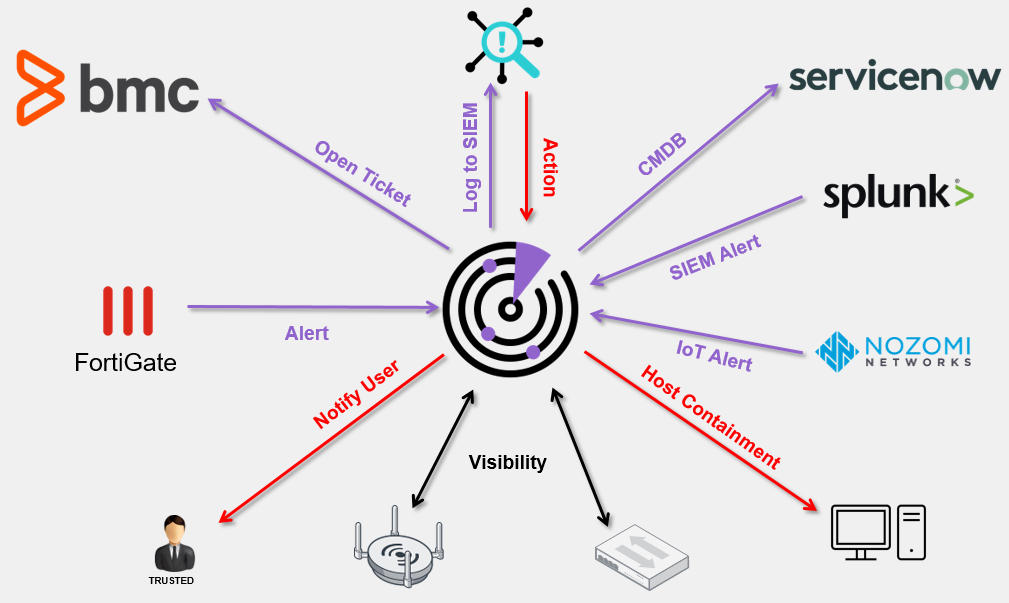

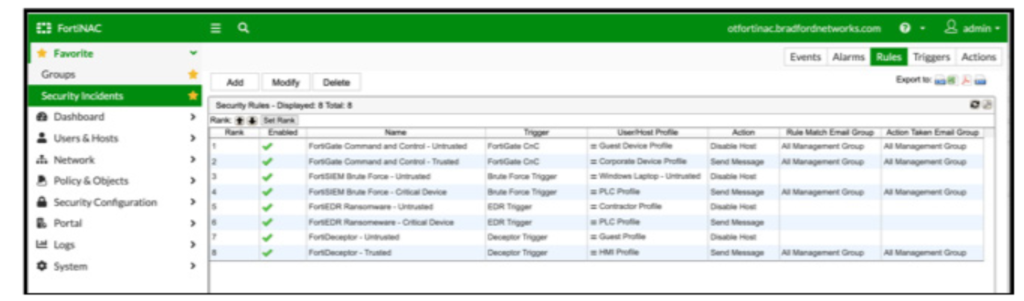

- Hệ thống NAC liên kết hệ thống bên ngoài, vd hệ thống về Siem, Sandbox, Firewall… để nhận các thông tin, phân tích syslog từ bên ngoài đẩy về.

- FortiNAC sẽ giám sát mạng liên tục, đánh giá các client để đảm bảo chúng phù hợp với profile. FortiNAC sẽ scan lại các thiết bị để đảm bảo việc giả mạo địa chỉ MAC không vượt qua bảo mật truy cập mạng của bạn.

- Ngoài ra, FortiNAC có thể theo dõi sự bất thường trong các lưu lượng mạng. Tính năng phát hiện bất thường thụ động này hoạt động cùng với các thiết bị FortiGate. Khi một client bị xâm nhập hoặc dễ bị tấn công được xác định là một mối đe dọa, FortiNAC sẽ kích hoạt automated response để chứa client trong thời gian thực.

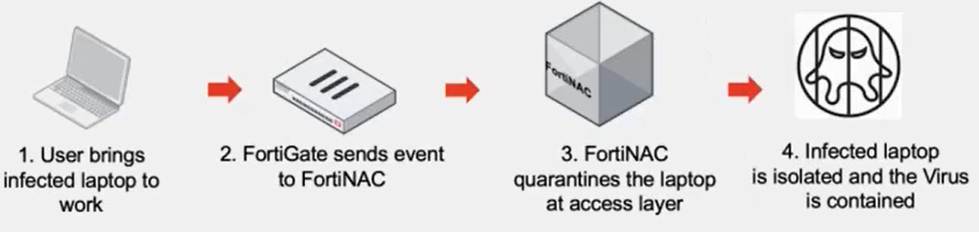

Một ví dụ điển hình: Tường lửa Fortigate phát hiện một client đang download virus về máy tính (kết nối qua switch trong hệ thống mạng). Hệ thống FortiNAC có khả năng nhận thông tin từ Fortigate và phân tích các thông tin này, ForiNAC truy cập đến mạng Wifi mà client đang kết nối (nếu là kết nối không dây), hoặc có thể shutdown port mạng mà client kết nối (kết nối có dây) hoặc chuyển client sang vlan isolated để cách ly đượcc client ra khỏi mạng, tránh client download virus làm lây nhiễm trong mạng.

- Dựa vào thông tin syslog của SOC và NOC gửi về cho FortiNAC, FortiNAC nhận thông tin và đặt ra những thực thi, hành động cho những thông tin của các event này.

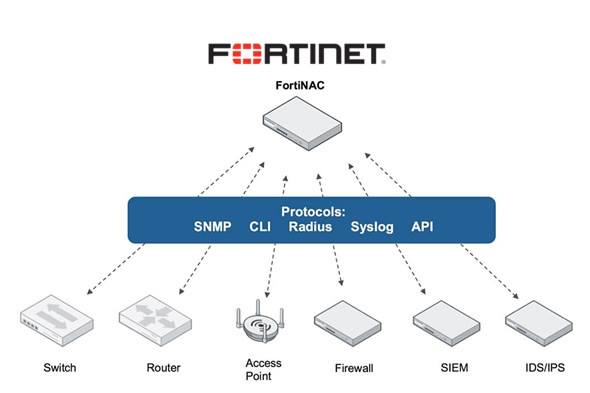

FortiNAC liên kết với rất nhiều hệ thống Security khác nhau:

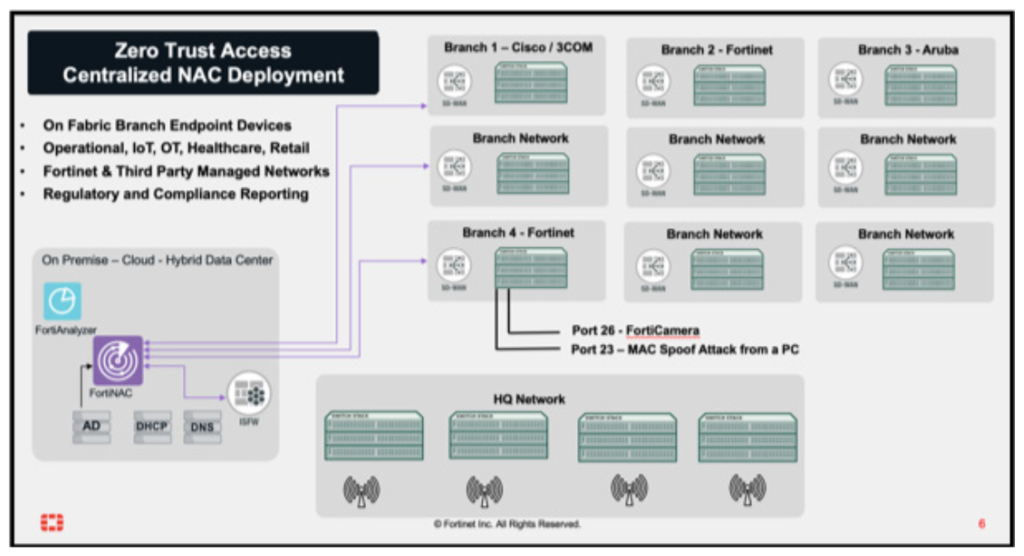

Mô hình hoạt động của thiết bị kết nối vào hệ thống mạng.

Mô hình tích hợp giữa FortiNAC với các hệ thống khác

- Các hệ thống này sẽ gửi cảnh báo tới FortiNAC, đưa ra những hành động bảo mật để cấu hình cho Access Point hoặc Switch bên dưới.

- Các tính năng:

- Bridge the SOC and NOC

- Rapid security event triage

- Accelerate threat investigations

- Granular containment options.

6. Điểm nổi bật

Fortigate Session View

Security Fabric Integrations

FortiNAC Adapter View

Easy Deployment